Gespeicherte Passwörter für alles

Einige Webseiten und Applikationen verhindern die Verwendung gespeicherter Zugangsdaten. Eigentlich besteht dazu kein Grund. In der Mehrzahl der Fälle handelt es sich lediglich um eine Bevormundung der Nutzerinnen und Nutzer, nicht selten also der Personen, die diesen Dienst sogar noch finanzieren. Zum Glück lassen sich solche paranoiden Einstellunge dennoch relativ einfach umgehen.

Weshalb sollte man Passwörter nicht speichern?

Sagt wer? Wenn man es richtig macht, ist dagegen nichts einzuwenden. Mit einem durch ein Master-Passwort gesichertem Password-Cache ist dieses Vorgehen hinreichend sicher, solange man seinen Computer nicht unbeaufsichtigt lässt. In der Praxis bedeutet das, dass man den Bildschirm vor dem Verlassen des Computers sperrt.

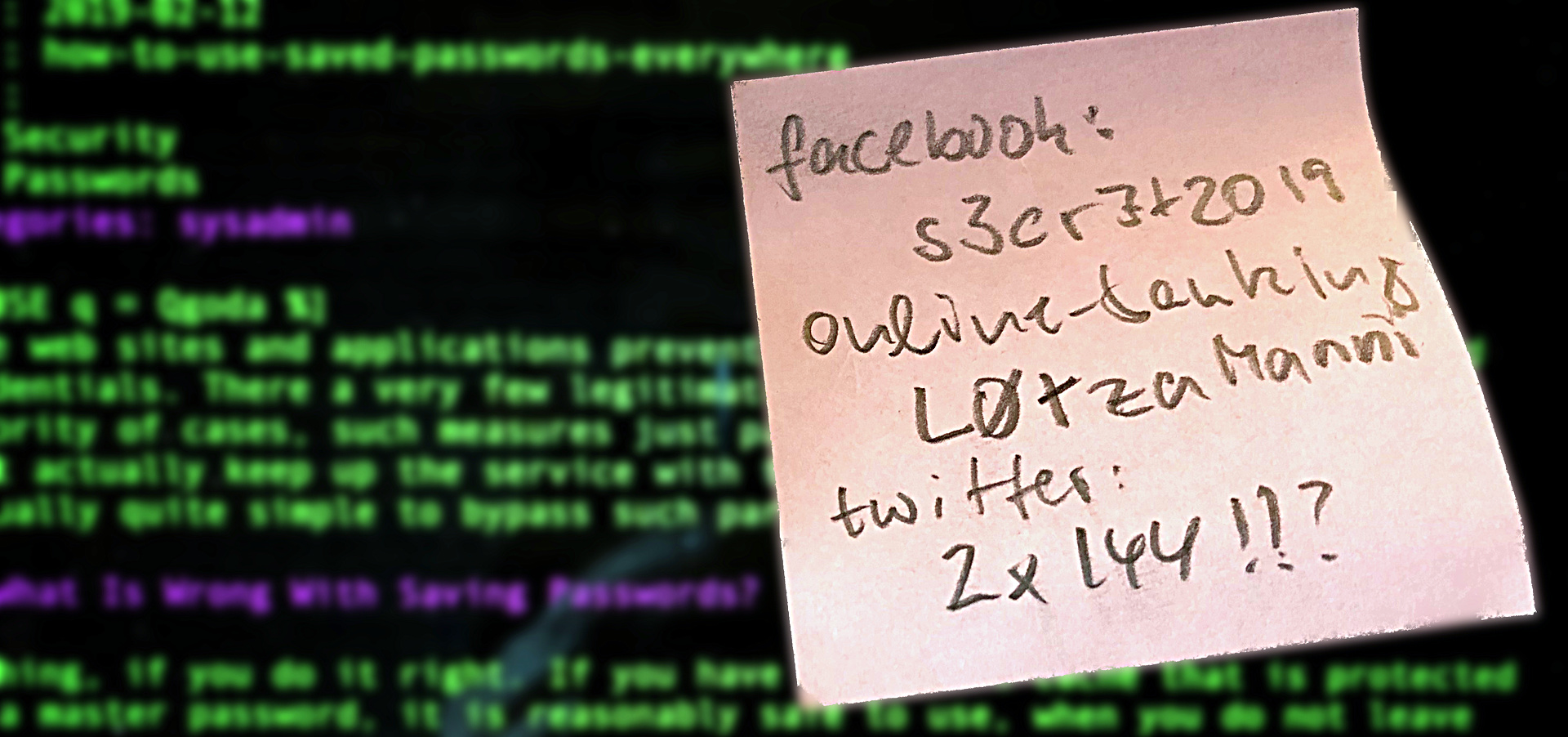

Zu verhindern, dass Nutzerinnen und Nutzer Passwörter abspeichern, führt wie auch viele andere wohlgemeinte, aber bevormundende Passwort-Richtlinien oft sogar zu weniger Sicherheit. Wenn man das Passwort nicht abspeichern kann, und eventuell auch noch paranoiden Regeln für angeblich sichere Passwörter folgen muss, verfallen viele auf völlig unsichere Tricks wie Post-It-Aufkleber am Bildschirm.

Weshalb sollte man solche Maßnahmen umgehen?

Ich persönlich will einfach nicht bevormundet werden. Und es gibt auch noch einige außerordentlich nervige Fälle.

Vor kurzem musste ich ein Training für Mitarbeiter eines Kunden geben. Dieser Kunde verwendet ein Cisco-VPN, und ich muss den Client von Mac OS X benutzen, um mich mit dem VPN zu verbinden. Das Passwort ist generiert, ich kann es nicht ändern, und zu allem Überfluss bricht die VPN-Verbindung nach spätestens 30 Minuten zusammen.

Das Passwort habe ich notgedrungen in einer Datei gespeichert, aber am Tag vor dem Training habe ich mir den Kopf zerbrochen, wie ich das Passwort in den VPN-Dialog eingeben kann, wenn mein Bildschirm per AirPlay auf das Apple-TV gespiegelt wird. Glücklicherweise hat Mac OS X ein Kommandozeilen-Tool pbcopy, das Text ins Clipboard kopiert, so dass man es mit CMD-V bzw. Strg-V in Formulare kopieren kein. Handelt es sich um ein Passwort-Feld, bei dem Echo abgeschaltet ist, bleibt der Text unsichtbar. Ich habe mich dann hingesetzt und ein kleines Shell-Script pwcopy geschrieben, und es in ~/bin installiert, ein Verzeichnis meines $PATH:

#! /bin/sh

# Use "xclip -i" on linux.

PBCOPY=${PBCOPY:-pbcopy}

if test "x$1" = "x"; then

exec 1>&2

echo "Usage: $0 [IDENTIFIER]"

exit 1

fi

case $1 in

xyz)

pass=n0t5053cr3t

;;

*)

exec 1>&2

echo "$0: error: unknown password IDENTIFIER '$1'"

exit 1

esac

echo "$pass" | perl -p -e 's/\n//' | $PBCOPYDas Skript wird mit pwcopy xyz, wodurch das Passwort für den Dienst "xyz" in den Zwischenspeicher kopiert wird.

Unter Linux muss man das Paket xclip installieren, und die Umgebungsvariable PBCOPY auf xclip -i setzen, oder einfach das Skript ändern. Das muss man ohnehin, um Passwörter für weitere Dienste zuzufügen.

Nur der Vollständigkeit halber sei noch erwähnt, dass es eine gute Idee ist, das Skript nur für sich selber les- und ausführbar zu machen.

Ist das nicht völlig unsicher?

Ja und nein. Das muss jeder selbst entscheiden. Aber was macht man, wenn man sich ein Passwort partout nicht merken kann? Man muss es irgendwo ablegen, auf dem Computer oder unter dem Kissen. Wenn man wie ich der Meinung ist, dass es hinreichend sicher ist, es auf einem vernünftig gesicherten Rechner zu speichern, ist das Skript sicher. Im Vergleich zu einer Datei ~/passwoerter.txt hat es noch den zusätzlichen Vorteil, das man die gespeicherten Informationen selbst dann noch verwenden kann, wenn jemand einem über die Schulter schaut.

Das ist eine lahme Begründung? Okay, dann muss man das Skript eben nur für root les- und ausführbar mache, oder man verschlüsselt es mit gpg und frickelt ein bisschen, bis man es mit einem einzigen Befehl wieder entschlüsseln und ausführen kann. Aber man sollte nicht vergessen, dass das Stehlen der Passwörter anderer Leute in der Praxis mehr ein finanzielles denn ein technisches Problem ist. Nach Bruce Schneier gibt es sieben etablierte Methoden der Krypt-Analyse:

- Ciphertext-only-Attacke

- Known-Plaintext-Attacke

- Chosen-Plaintext-Attacke

- Adaptive-Chosen-plaintext-Attacke

- Chosen-Ciphertext-Attacke

- Chosen-Key-Attacke

- Gummischlauch-Kryptanalyse

Zur Gummischlauch-Krypt-Analyse führt er weiter aus:

Der Krypt-Analytiker bedroht, erpresst oder foltert, bis er den Schlüssel erhält. Bestechung wird zuweilen auch als Purchase-Key-Attacke bezeichnet. Bei all diesen Attacken, handelt es sich um sehr mächtige Angriffe, die oft die beste Methode sind, um einen Algorithmus zu knacken.1

In einfachen Worten, brechen die Gummischlauch-Kryptanalysten in unser Haus ein und hauen einem solange mit dem Gummischlauch in die Fresse, bis man ihnen nicht nur alle Passwörter verrät, sondern auch noch das Taxi nach Hause bezahlt.

Verschlüsselungstechnologien haben in den letzten Jahrzehnte Verbesserungen in rasantem Tempo erfahren, aber die konventionellen Methoden um sich anderer Leute Geheimnisse und Eigentum anzueignen sind im Kern noch immer dieselben wie in der Steinzeit, und obendrein weiterhin billig und effizient.

- Schneier, Bruce (New York, Chichester, Brisbane, Toronto, Singapore 1997). Applied Cryptography Second Edition: protocols, algorithm, and source code in C, p. 7. ISBN 0-471-12845-7↩

Kommentar hinterlassen

Die Angabe der E-Mail-Adresse ist freiwillig. Bitte bedenke aber, dass ohne gültige E-Mail-Adresse keine Benachrichtigung über eine Antwort möglich ist. Die Adresse wird nicht zusammen mit dem Kommentar angezeigt!